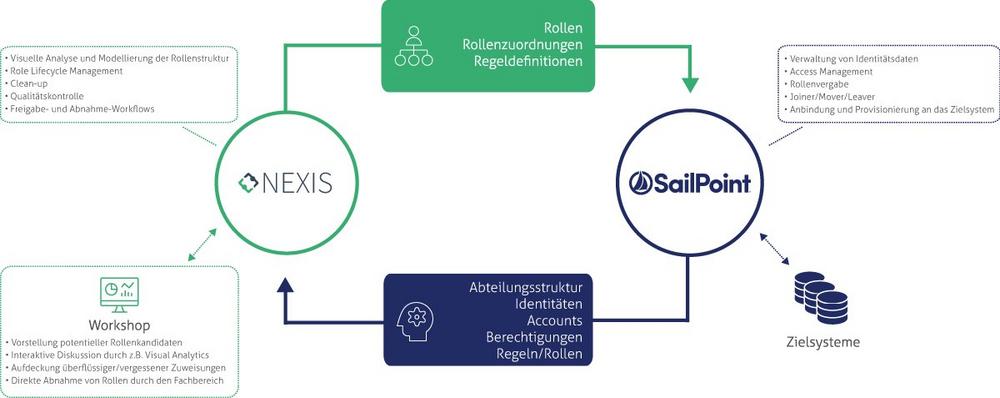

Die Verwaltung digitaler Identitäten gehört heute zu den zentralen Herausforderungen moderner Unternehmenssicherheit. Wer Zugang, Rollen und Berechtigungen nicht sauber steuert, riskiert nicht nur Sicherheitslücken, sondern auch Verstöße gegen regulatorische Anforderungen. […]