Forscher der Sophos Counter Threat Unit (CTU) haben aufgedeckt, wie Angreifer eine Schwachstelle in Windows Server Update Services (WSUS) ausnutzen, um sensible Daten von Unternehmen zu stehlen. Die Experten untersuchen […]

Autor: Firma Sophos Technology

Sophos Ransomware-Studie im Gesundheitswesen: Erpressungen auf Höchststand, Lösegeldforderungen gesunken, Stress bei den Teams

In der aktuellen jährlichen Studie „State of Ransomware Healthcare 2025“ untersuchte der Cybersicherheitsanbieter Sophos die Erfahrungen mit Ransomware global bei 292 Gesundheitsdienstleistern. Der Bericht beleuchtet Ursachen, Folgen und die Entwicklung dieser […]

Sophos stellt ITDR-Schutz vor identitätsbasierten Angriffen vor

Sophos kündigt heute sein Sophos Identity Threat Detection and Response (ITDR) für Sophos XDR und Sophos MDR an. Diese neue Lösung überwacht kontinuierlich die Kundenumgebung auf Risiken und Fehlkonfigurationen von Identitäten und durchsucht […]

Vier Fragen entscheiden über mehr Cyber-Resilienz

Die Mehrheit der Unternehmen weltweit setzt inzwischen Lösungen zum Schutz ihrer Endpunkte ein. Branchenweit wird dafür mit ähnlichen Attributen wie „KI-gestützt“, „Next-Gen“ oder „integriert“ kommuniziert. Doch es bestehen erhebliche Unterschiede, […]

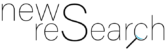

Logistikbranche im Visier:

Sophos-Befragung zeigt: Die Branche erkennt die strategische Bedeutung von Cybersicherheit, bleibt aber anfällig. Fast 80 Prozent der Betriebe waren schon von Cyberangriffen betroffen, insbesondere durch Schwachstellenin der Lieferkette oder menschliche […]

Sophos Advisory Services: Sophos startet Beratungsdienste zur Stärkung der proaktiven Cybersecurity-Resilienz

Sophos stellt heute die neuen Sophos Advisory Services vor. Der Beratungsdienst besteht aus einer Suite von Security-Testservices, die zur Identifikation potenzieller Lücken in der Sicherheitsarchitektur von Organisationen entwickelt wurde. Das Angebot besteht aus externen […]

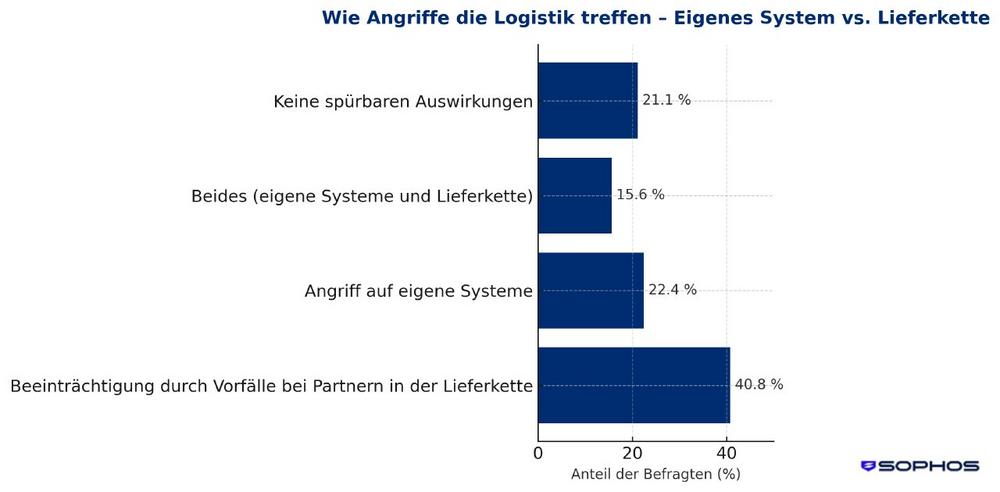

Fehlendes Geld ist der größte Feind für Cybersicherheit

Unternehmen in Deutschland, Österreich und der Schweiz sind beim Thema Cybersicherheit auf den ersten Blick gut aufgestellt: In allen drei Ländern gibt eine klare Mehrheit von über 80 Prozent der […]

Alte Technik, neue Risiken: Fast jedes zweite Produktionssystem ist über fünf Jahre alt

Gebaut für die Ewigkeit, anfällig für Cyberangriffe Die Steuerungssysteme in deutschen Produktionshallen sind echte Langstreckenläufer. Bei knapp der Hälfte aller 211 befragten Unternehmen (48,8 Prozent) sind die kritischen Systeme […]

Sophos auf der it-sa: Neuer Markenauftritt, Channel-Offensive und Enterprise-Lösungen

40 Jahre Sophos und Integration von Secureworks Erstmals seit der Übernahme von Secureworks zu Beginn des Jahres tritt das Unternehmen auf dem europäischen Markt als vereinte Organisation auf. Sophos […]

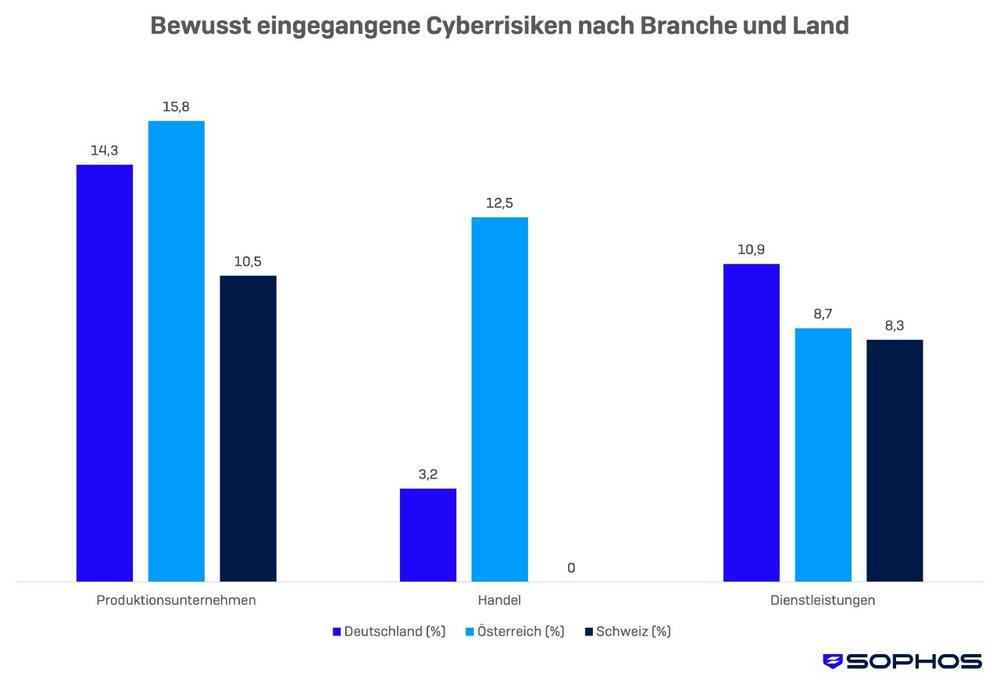

Ransomware setzt Einzelhandel massiv unter Druck: Forderungen steigen, IT-Teams am Limit

Die internationale Sophos-Studie „The State of Ransomware in Retail 2025“ zeigt, wie sich Ursachen, Auswirkungen und Strategien im Umgang mit Ransomware verändern und mit welchen Konsequenzen IT- und Cybersicherheitsteams im […]